Esta semana estoy preparando nuestro dominio para conectarlo con Office365. Uno de los pre-requisitos que se deben cumplir para poder hacerlo, consiste en que tu Dominio local debe ser enrutable en internet (link). Desgraciadamente, el dominio de mi actual empresa es un dominio .local, así que no cumplimos este prerrequisito. Afortunadamente, existe una forma sencilla de sortear este problema, evitando tener que renombrar tu dominio, un proceso que es bastante complejo (ya tuve que hacerlo una vez hace años, y no me apetece repetirlo). Lo que hay que hacer es básicamente añadir un segundo sufijo de dominio a nuestro directorio. Para ello, haremos los siguiente:

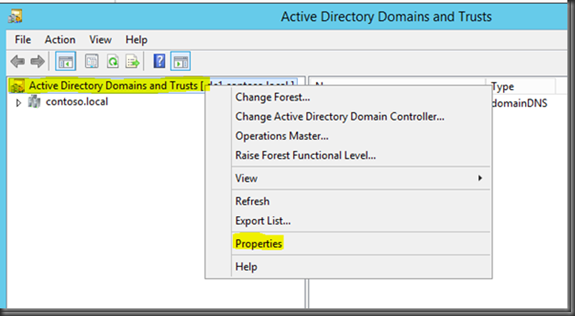

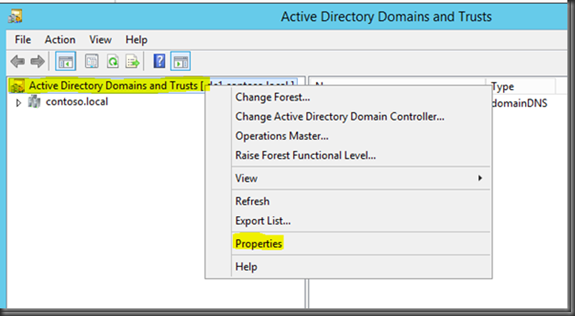

Abrimos el complemento de administración de Dominios y confianzas y pulsamos con el botón derecho en dominios y confianzas y luego en propiedades:

En la ventana que se nos abre, escribiremos un sufijo alternativo para nuestro dominio (obviamente, que sea enrutable) y después pulsaremos en añadir:

Y listo. Bueno no, aun no, ¿pero a que ha sido fácil hasta ahora? En realidad, si miramos en las propiedades de la cuenta de un usuario cualquiera, podremos ver como su nombre de usuario no ha cambiado:

La diferencia es que ahora, podemos desplegar con la flechita el sufijo de dominio, y si habéis seguido los pasos anteriores, os aparecerá el sufijo que hemos añadido antes:

El cambio de sufijo hay que hacerlo para todos los usuarios que vayamos a sincronizar, por lo que, para facilitar vuestra labor, aquí os dejo un pequeño script en powershell:

Import-Module ActiveDirectory

#Cambia estas variables para adaptarlas a tu entorno

$oldSuffix = "contoso.local"

$newSuffix = "contoso.com"

$ou = "OU=usuarios,DC=contoso,DC=local"

$server = "dc1.contoso.local"

get-aduser -SearchBase $ou -filter * | select userprincipalname

Get-ADUser -SearchBase $ou -filter * | ForEach-Object {

$newUpn = $_.UserPrincipalName.Replace($oldSuffix,$newSuffix)

$_ | Set-ADUser -server $server -UserPrincipalName $newUpn

}

get-aduser -SearchBase $ou -filter * | select userprincipalname

NOTA: Este cambio ES TRANSPARENTE PARA EL USUARIO (mas o menos). Lo que estamos cambiando es el sufijo principal del usuario, pero este seguira pudiendo logarse con el sufijo viejo.

Saludos!

Abrimos el complemento de administración de Dominios y confianzas y pulsamos con el botón derecho en dominios y confianzas y luego en propiedades:

En la ventana que se nos abre, escribiremos un sufijo alternativo para nuestro dominio (obviamente, que sea enrutable) y después pulsaremos en añadir:

Y listo. Bueno no, aun no, ¿pero a que ha sido fácil hasta ahora? En realidad, si miramos en las propiedades de la cuenta de un usuario cualquiera, podremos ver como su nombre de usuario no ha cambiado:

La diferencia es que ahora, podemos desplegar con la flechita el sufijo de dominio, y si habéis seguido los pasos anteriores, os aparecerá el sufijo que hemos añadido antes:

El cambio de sufijo hay que hacerlo para todos los usuarios que vayamos a sincronizar, por lo que, para facilitar vuestra labor, aquí os dejo un pequeño script en powershell:

Import-Module ActiveDirectory

#Cambia estas variables para adaptarlas a tu entorno

$oldSuffix = "contoso.local"

$newSuffix = "contoso.com"

$ou = "OU=usuarios,DC=contoso,DC=local"

$server = "dc1.contoso.local"

get-aduser -SearchBase $ou -filter * | select userprincipalname

Get-ADUser -SearchBase $ou -filter * | ForEach-Object {

$newUpn = $_.UserPrincipalName.Replace($oldSuffix,$newSuffix)

$_ | Set-ADUser -server $server -UserPrincipalName $newUpn

}

get-aduser -SearchBase $ou -filter * | select userprincipalname

NOTA: Este cambio ES TRANSPARENTE PARA EL USUARIO (mas o menos). Lo que estamos cambiando es el sufijo principal del usuario, pero este seguira pudiendo logarse con el sufijo viejo.

Saludos!

Comentarios

Publicar un comentario